Cyber Security Research Team và những thành tích đầu tiên cho cộng đồng bảo mật

Là một team thuộc R&D Unit, Cyber Security Research Team luôn ý thức được việc cần phải chú trọng đến những hoạt động nghiên cứu. Bản thân team cũng đã đặt ra nhiều mục tiêu đầy tham vọng trong việc tạo dựng hình ảnh của mình trong cộng đồng bảo mật. Và gần đây nhất, một số lỗ hổng bảo mật do team tìm ra, đã chính thức được ghi nhận ...

Về Cyber Security Research Team

Cyber Security Research Team là một bộ phận trực thuộc R&D Unit, được thành lập vào khoảng tháng 4 năm 2019 bởi anh Nguyễn Anh Tiến. Hiện tại, sau khoảng 1 năm phát triển, team đang sở hữu 10 thành viên bao gồm cả nhân viên chính thức và Intern. Nhiệm vụ chính của Cyber Security Research Team là đảm bảo an toàn thông tin cho các sản phẩm của công ty cũng như các khách hàng của công ty.

Bên cạnh công việc chính là thực hiện nhiệm vụ trong các dự án, việc nghiên cứu về các lỗ hổng bảo mật, tham gia vào các chương trình bug bounty, hay đóng góp cho cộng đồng cũng luôn được team chú trọng. Đặc biệt trong số đó là việc tìm kiếm CVE.

CVE là gì?

CVE là viết tắt của cụm từ Common Vulnerabilities and Exposures, tạm dịch là Các lỗ hổng bảo mật thường gặp. Đây là 1 chương trình được khởi xướng vào năm 1999 bởi MITRE (một tổ chức phi lợi nhuận đặt tại Bedford, Massachusetts, và McLean, Virginia, Mỹ, quản lý các trung tâm nghiên cứu và phát triển được tài trợ bởi liên bang, đồng thời hỗ trợ một số cơ quan của chính phủ).

Mục đích của chương trình này là phân loại và nhận dạng những lỗ hổng về phần cứng hoặc phần mềm, tập hợp thành 1 hệ thống mở để chuẩn hóa quy trình xác thực các lỗ hổng đã được biết. Những lỗ hổng này có thể dẫn đến các vụ tấn công an ninh mạng dưới các hình thức như chiếm quyền điều khiển hệ thống mục tiêu, đọc các dữ liệu quan trọng của người dùng như địa chỉ, số điện thoại, mã thẻ ngân hàng. CVE là cơ sở dữ liệu về các lỗ hổng bảo mật, tạo thuận lợi cho việc đối chiếu thông tin giữa các công cụ và dịch vụ bảo mật khác nhau.

Danh sách CVE chứa số ID, thông báo trạng thái, mô tả ngắn gọn và tài liệu tham khảo liên quan đến lỗ hổng bảo mật. Bằng việc tham chiếu CVE ID của 1 lỗ hổng nhất định, các tổ chức có thể thu thập thông tin nhanh gọn và chính xác từ nhiều nguồn tin khác nhau. Mỗi lỗ hổng sẽ được gắn một mã riêng để định danh. Ví dụ: CVE-2020-12706 là lỗ hổng được tìm ra và công bố vào năm 2020 với ID 12706.

Các lỗ hổng này sẽ được công bố và cập nhật hàng ngày trên trang https://cve.mitre.org/. CVE có thể coi như đóng góp của các team và các cá nhân nghiên cứu về các lỗ hổng bảo mật dành cho cộng đồng, giúp các sản phẩm được an toàn hơn cũng như người dùng được biết đến các nguy cơ bảo mật, giúp giảm thiếu rủi ro bị tấn công khi người dùng thực hiện cập nhật thường xuyên các phần mềm.

Chính vì thế, ngay từ những ngày đầu thành lập, Cyber Security Research Team đã đặt ra những định hướng về việc tìm kiếm CVE đóng góp cho cộng đồng sau này. Đây cũng có thể coi là một cách để giúp team tạo dựng được hình ảnh, danh tiếng cho mình tại cộng đồng bảo mật trong và ngoài nước.

Từ định hướng cho đến việc đặt mục tiêu thực tế

Trải qua thời gian dài build team, training members, cuối cùng thì đến quý II/2020, Cyber Security Research Team nhận thấy mình đã đủ lớn mạnh để có thể đặt ra những mục tiêu thực tế cho bản thân, liên quan đến CVE.

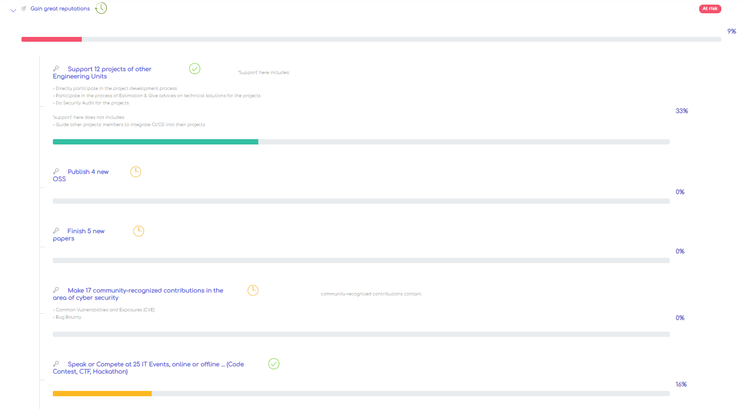

Sau buổi thảo luận về việc đặt ra OKRs của Unit trong quý II/2020, đội ngũ Group Leader và Team Leaders của R&D Unit đã chính thức đưa vào một Key Result có nội dung: "Make 17 community-recognized contributions (including CVE & bug bounty) in the area of cyber security", nằm trong Objective "Gain great reputations" của bộ phận. Điều này đã thể hiện tầm quan trọng của việc có được những thành quả nghiên cứu được ghi nhận bởi tổ chức uy tín thế giới, cũng như những kỳ vọng được đặt vào Cyber Security Research Team.

Chính việc đặt ra OKRs tìm ra CVE đó đã giúp các thành viên trong team có thêm rất nhiều động lực làm việc cũng như khao khát thể hiện bản thân. Phần lớn thành viên trong team đều còn rất trẻ, chưa từng có kinh nghiệm trong việc tìm kiếm CVE. Đồng thời, mục tiêu rất tham vọng là tìm kiếm đến gần 20 CVE trong một quý có thể coi là một thách thức không hề nhỏ với tất cả thành viên. Mục tiêu đặt ra là vậy, anh em ban đầu háo hức hăng say, nhiệt tình là thế, nhưng sau 1 tháng đầu tiên không thể tìm kiếm được bất kỳ một CVE nào, nhiều thành viên trong team đã cảm nhận được sự khó khăn để hoàn thành mục tiêu mà Unit đặt ra.

Nhưng không vì vậy mà mọi người nản trí, tất cả cùng động viên nhau cố gắng trong mỗi buổi họp team hàng ngày, và rồi cùng ngồi lại để tìm ra hướng đi. Sau khi đưa ra phương án cần tập trung vào các mục tiêu cụ thể và quan trọng, team đã thực hiện phân chia và đặt target là một số phần mềm phổ biến.

Những "trái ngọt" đầu tiên

Sau khi đã đưa ra được vấn đề, team cùng nhau thực hiện tập trung tìm và khai thác các lỗ hổng phổ biến trên các nền tảng Quản trị nội dung CMS. Mỗi khi tìm ra lỗi, cách thành viên cùng nhau chia sẻ cách làm và kinh nghiệm tìm ra những điểm nghi vấn, để từ đó có thể khai thác được lỗ hổng. Đã có những lần team tìm ra lỗi nhưng khi submit cho các Vendor (đơn vị phát triển sản phẩm mà mình đang phân tích) hay CVE thì lại không thu về phản hồi gì. Việc đó kéo theo những buổi ở lại công ty đến tối để cùng nhau mô phỏng được lỗi tìm ra, hay những trăn trở mỗi ngày khi chưa có CVE được chấp nhận.

Tuy nhiên, sau quá trình nỗ lực không ngừng nghỉ, Team đã gặt hái được những "trái ngọt" đầu tiên, với một số CVE đã được công bố trên https://cve.mitre.org/ . Ngày 8/5 vừa qua đánh dấu một cột mốc quan trọng, Cyber Security Research Team đã chính thức có những mã khai thác đầu tiên, được ghi nhận và công bố rộng rãi. Các mã CVEs được Team tìm ra là những lỗ hổng trên các nền tảng Quản trị nội dung CMS như: php-fusion, uliCMS, leptonCMS, orchardcore , và hầu hết là liên quan đến lỗi XSS (Cross-site scripting)

Dưới đây là danh sách các CVE được công bố:

- https://nvd.nist.gov/vuln/detail/CVE-2020-12703

- https://nvd.nist.gov/vuln/detail/CVE-2020-12704

- https://nvd.nist.gov/vuln/detail/CVE-2020-12705

- https://nvd.nist.gov/vuln/detail/CVE-2020-12706

- https://nvd.nist.gov/vuln/detail/CVE-2020-12707

- https://nvd.nist.gov/vuln/detail/CVE-2020-12708

Ngoài ra còn các CVE mang mã hiệu CVE-2020-12709, CVE-2020-12710, CVE-2020-12711 cũng đã được ghi nhận, tuy nhiên do đơn vị Vendor chưa hoàn thành việc fix lỗi và release bản vá, nên hiện tại nội dung của CVE vẫn chưa được public.

Một số đơn vị đã lên tiếng cảm ơn Cyber Security Research Team trên những thông báo về bản cập nhật lỗ hổng của họ, ví dụ như tại https://en.ulicms.de/aktuelles.html?single=stored-xss-security-flaw-in-pagecontroller-fixed hay tại https://lepton-cms.org/posts/important-security-update-141.php

Do mục tiêu tìm kiếm CVE mới được team nghiêm túc lên kế hoạch thực thi trong thời gian gần đây, và cũng chỉ được đưa vào OKRs của R&D Unit trong quý này, nên ban đầu anh em trong team cũng đã xác định sẽ đi từ những điều đơn giản trước. OKRs của Unit lần này cũng chỉ đề cập đến số lượng, chứ chưa đề cập đến chất lượng là vì vậy. Bản thân Cyber Security Research Team cũng nhận thấy những CVE mà team tìm ra được lần này cũng chưa phải thật sự nghiêm trọng hay có tầm ảnh hưởng lớn, tuy nhiên nó cũng là sự đánh dấu cho bước khởi đầu thuận lợi trên chặng đường mới chinh phục những thử thách mang tầm cỡ thế giới trong lĩnh vực bảo mật. Hy vọng trong tương lai, team sẽ có nhiều hơn nữa những CVE mới, đặc biệt là những CVE đánh giá điểm cao (độ ảnh hưởng, nghiêm trọng lớn) hay nhận được đánh giá cao từ cộng đồng.

Cuộc hành trình ngàn dặm nào cũng phải bắt đầu bằng một bước đi nhỏ bé đầu tiên...

VI

VI EN

EN